Identity & Access Management (IAM)

Digitale Identitäten schützen und verwalten

Cyberangriffe gehören mittlerweile für jedes Unternehmen zur Tagesordnung. Und je mehr es werden, desto größer sind die IT-seitigen Anstrengungen, diese Bedrohungen wirksam zu meistern. Dabei reicht es jedoch bei Weitem nicht mehr aus, einen effektiven Schutz vor Ransomware und Co. zu gewährleisten, sondern es wird zunehmend wichtiger, die Daten und Systeme auch von innen zu schützen. Denn aktuelle Entwicklungen zeigen, dass statt der klassischen Malware-Attacken immer häufiger auf soziale Angriffe in Form von Social Engineering oder Identitätsdiebstahl zurückgegriffen wird, um sich unbefugten Zugriff auf unternehmenskritische Daten zu verschaffen. Spoofing, also das Vortäuschen einer vertrauenswürdigen Identität, ist auf dem Vormarsch und erfordert von Unternehmen entsprechende Maßnahmen, um dem entgegenzuwirken.

Hier kommt Identity & Access Management (IAM) ins Spiel: IAM stellt sicher, dass nur vorgesehene und berechtigte Nutzer auf IT-Ressourcen zugreifen können, wodurch sensible Daten sowohl vor externen Angreifern als auch vor neugierigen Personen und Insidern-Bedrohungen innerhalb der Organisation geschützt werden können. Das IAM-Tool führt Prozesse, Systemzugänge und Rollen selbst in komplexesten Infrastrukturen zentral zusammen, automatisiert den Identity-Lifecycle und unterstützt damit bei der Einhaltung interner und externer Richtlinien in Sachen IT-Zugriffsberechtigungen.

IAM hilft bei…

-

der Handhabung von Benutzeraccounts in verschiedenen Anwendungen und Services

-

erhöhten Anforderungen an das Zugriffs-Monitoring, z. B. für Audits

-

der Erfüllung von Anforderungen an ein konzeptionelles und technisches Identitätsmanagement zum Abschluss von Cyber-Versicherungen

-

Herausforderungen vor allem im Umgang mit Mitarbeiterwechseln innerhalb des Unternehmens

Podcastfolge zu IAM - Jetzt reinhören!

Ihre Mehrwerte

Unser Ansatz im IAM

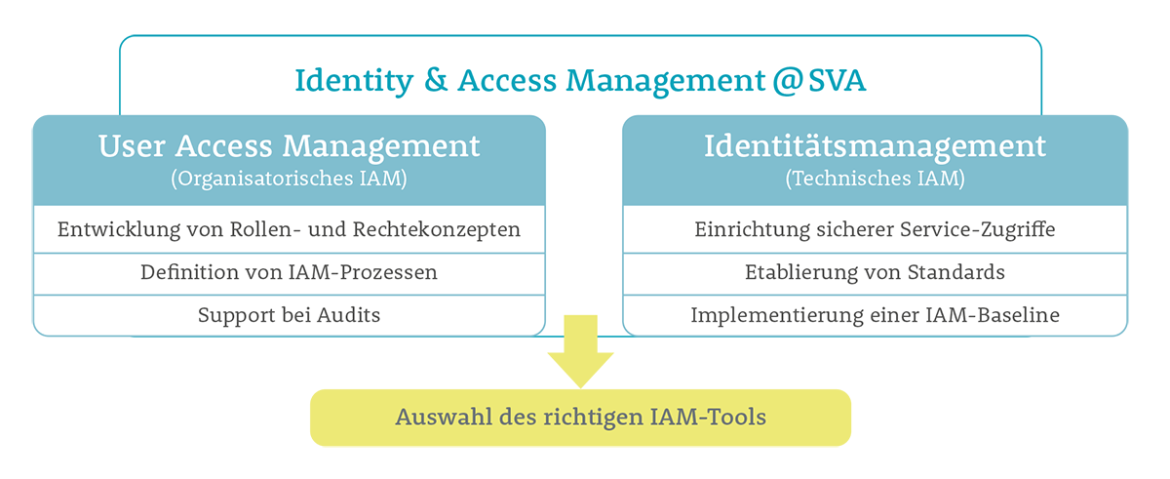

Halbe Sachen gibt es bei uns nicht. Denn ein funktionierendes, effizientes IAM setzt voraus, dass im Vorfeld alle Aspekte zur Verwaltung digitaler Identitäten betrachtet werden. Vor diesem Hintergrund verfolgen wir von SVA einen umfassenden Ansatz, der sowohl die organisatorischen als auch die technischen Anforderungen Ihres Unternehmens berücksichtigt. Diese Anforderungen bilden für uns die Grundlage zur Entwicklung eines ganzheitlichen IAM-Konzepts, das zu Ihrem Unternehmen passt und gleichzeitig die Weichen für eine unkomplizierte Rezertifizierung legt.

User Access Management (UAM)

Im Bereich UAM beschäftigen wir uns mit der Konzeption eines flexiblen und revisionssicheren Servicezugriffs. Dazu konzentrieren wir uns auf die organisatorischen Prozesse im Unternehmen, nehmen diese in ihrem Ist-Zustand auf und optimieren sie bei der Implementierung passend zur IAM-Lösung. Für die effiziente Nutzung des IAM-Tools unterstützen wir zudem bei der Erarbeitung eines tragfähigen Rollenkonzepts.

Identitätsmanagement (IDM)

Beim IDM widmen wir uns gezielt den technischen IAM-Aspekten, also der konstanten Pflege und sicheren Speicherung von Benutzeridentitäten. Dazu befassen wir uns mit Ihrer bestehenden IT-Umgebung und analysieren, welche neuen Konzeptionen notwendig sind, um ein gut funktionierendes IAM-System zu implementieren – ganz unabhängig davon, ob Sie On-Premises, cloudbasiert oder hybrid arbeiten.

Gemeinsam zur richtigen Lösung

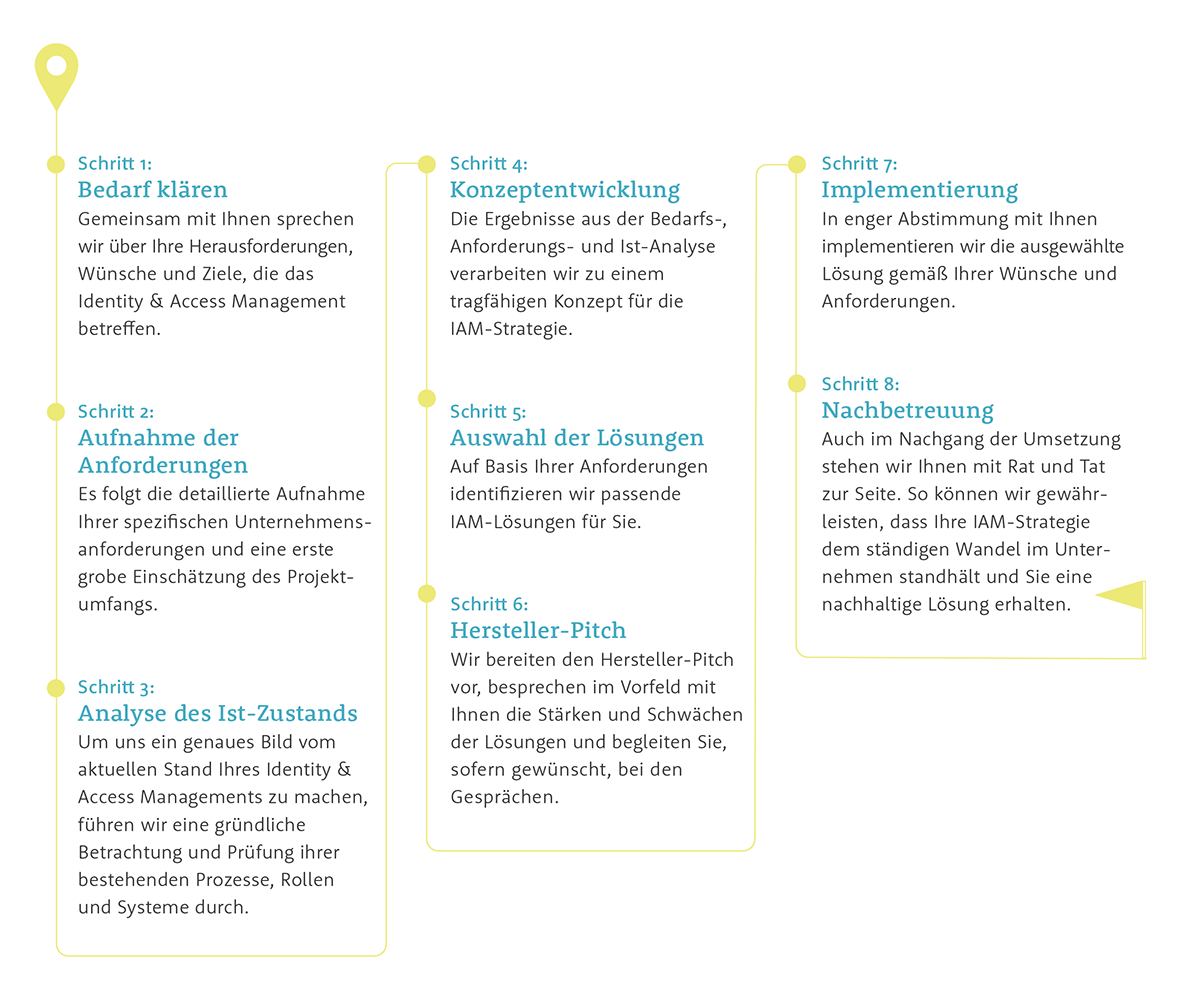

So unterschiedlich die Herausforderungen von Unternehmen sind, so vielfältig ist das Angebot an etablierten IAM-Tools. Doch welches Tool es schlussendlich wird, entscheiden wir nicht allein. In enger Zusammenarbeit mit Ihnen nehmen wir Ihre Anforderungen und Wünsche auf und entwickeln daraus eine ganzheitliche IAM-Strategie. Diese wiederum bildet die Grundlage, um gemeinsam die passende Lösung für Ihr Unternehmen zu finden. Wir begleiten Sie fortwährend beim Evaluierungsprozess und agieren dabei absolut herstellerneutral.

Unsere Lösungen

Sie haben Fragen?

Falls Sie mehr zu diesem Thema erfahren möchten, freue ich mich über Ihre Kontaktaufnahme.

Zum Kontaktformular